Solutions Complètes Pour Sécuriser Vos Données en ligne

À l’ère où 60% des cyberattaques ciblent les petites et moyennes entreprises, la protection numérique n’est plus une option : c’est une question de survie. Chaque jour, des PME françaises voient leurs données piratées, leurs systèmes paralysés et leur activité compromise à cause d’une cyberattaque qu’elles pensaient ne jamais subir.

Pourtant, la réalité est implacable : 53% des entreprises ont été victimes d’au moins une attaque en 2023, et 60% des PME touchées font faillite dans les 18 mois qui suivent un incident majeur. Entre ransomwares, phishing sophistiqué et vol d’identité numérique, les menaces évoluent constamment et exploitent la moindre faille de sécurité.

Pourquoi Votre PME Est-Elle la Cible Privilégiée des Cybercriminels ?

Le mythe de la petite entreprise invisible

Beaucoup de dirigeants pensent encore : « Nous sommes trop petits pour intéresser les hackers ». Cette croyance est l’erreur la plus dangereuse que vous puissiez commettre. Les chiffres prouvent exactement le contraire : en 2023, 60% des cyberattaques en France ont visé des entreprises de petite et moyenne taille, selon l’ANSSI.

Pourquoi les PME sont des proies faciles

TABLEAU : Les 4 Raisons Qui Font de Votre PME une Cible Attractive

| Facteur de Vulnérabilité | Explication | Conséquence |

|---|---|---|

| Budget limité | Investissement cybersécurité insuffisant (<2 000€/an pour 68% des PME) | Protections techniques faibles ou obsolètes |

| Absence d’équipe dédiée | Pas de RSSI ni expert sécurité en interne | Failles non détectées, réaction lente |

| Méconnaissance des risques | 48% des PME n’ont aucune stratégie de cybersécurité formalisée | Comportements à risque, vigilance inexistante |

| Multiplication des accès | Télétravail, BYOD, outils SaaS multiples | Surface d’attaque démultipliée |

Les 5 Cybermenaces Qui Peuvent Détruire Votre Entreprise en 24h

Menace #1 : Le Ransomware, l’arme de destruction massive

Le ransomware (ou rançongiciel) est un logiciel malveillant qui chiffre l’intégralité de vos données et exige une rançon pour les débloquer. En 2023, 58% des victimes de ransomware étaient des TPE/PME, selon l’ANSSI.

CAS RÉEL : Fondouest, paralysée en quelques minutes

Le 1er février 2024, cette PME normande de travaux publics (40 employés) a subi l’attaque du ransomware LockBit 2.0. En quelques minutes :

- Tous les serveurs bloqués

- Téléphones muets

- Impossible de facturer ou accéder aux dossiers chantiers

- Production totalement paralysée

Seul élément salvateur : des sauvegardes régulières et externalisées ont permis une reprise d’activité en 4 jours. Sans cela, l’entreprise aurait pu disparaître.

Menace #2 : Le Phishing, l’ingénierie sociale redoutable

Le phishing (hameçonnage) représente 73% des cyberattaques réussies. Le principe : usurper l’identité d’un interlocuteur de confiance (client, fournisseur, administration) pour voler vos identifiants ou installer un malware.

L’ARNAQUE AU PRÉSIDENT : 2 Millions d’Euros Volés en 7 Virements

Une PME de l’Oise a vécu un cauchemar en 2023. Sa comptable reçoit un email apparemment envoyé par son PDG, avec photo de profil et signature identiques. Le message : « Virement urgent et confidentiel vers Hong Kong pour rachat stratégique ».

La comptable exécute 7 virements successifs totalisant 2,1 millions d’euros. Quelques heures plus tard, le vrai PDG découvre la fraude. Trop tard.

Particularité : Depuis l’émergence de ChatGPT, les attaques par phishing ont bondi de 4 151%. L’IA génère des emails parfaitement rédigés, sans faute, ultraperso nnalisés.

Menace #3 : Le Vol de Données et l’Intrusion Discrète

Contrairement au ransomware qui se manifeste immédiatement, l’intrusion silencieuse peut durer des mois sans être détectée. Les hackers s’infiltrent dans votre système, volent progressivement vos données sensibles (fichiers clients, devis, données bancaires) et les revendent sur le darkweb.

Délai moyen de détection d’une intrusion : 258 jours.

Durant cette période, l’attaquant a tout le temps d’exfiltrer l’intégralité de votre patrimoine informationnel.

Menace #4 : Les Attaques via Supports Amovibles (Clés USB)

37% des cybermenaces sont spécifiquement conçues pour se propager via clés USB, disques durs externes ou smartphones. Il suffit qu’un collaborateur connecte une clé USB trouvée dans un parking ou reçue lors d’un salon professionnel pour compromettre tout le réseau.

Menace #5 : L’Attaque DDoS (Déni de Service)

L’attaque DDoS (Distributed Denial of Service) sature votre serveur ou votre site web jusqu’à le rendre complètement indisponible. Pour une PME e-commerce ou SaaS, c’est la paralysie totale des ventes.

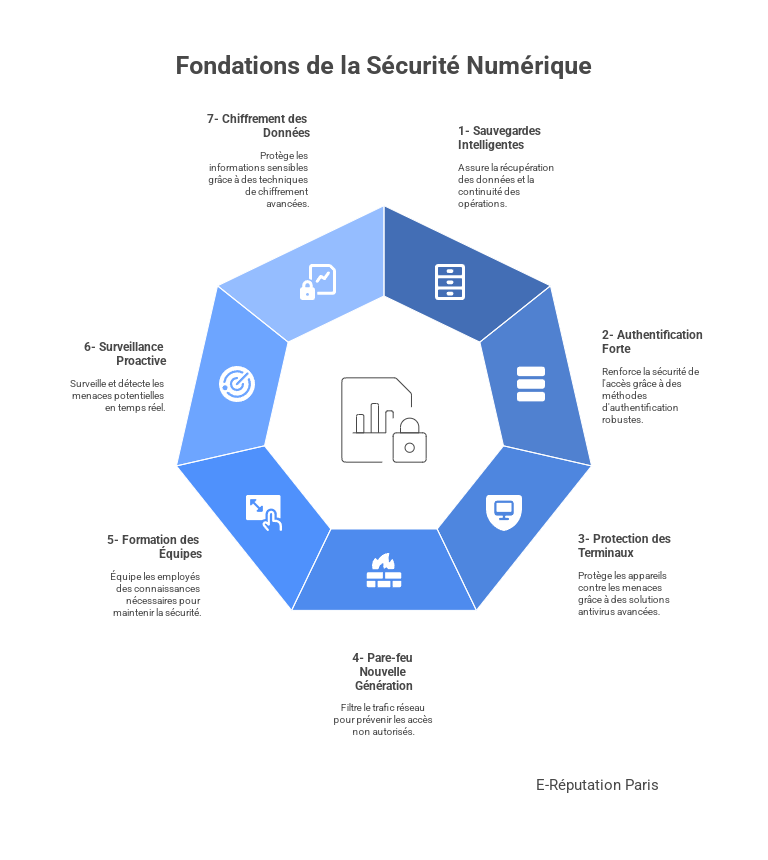

Les 7 Piliers d’une Protection Numérique Efficace

Face à l’explosion des cyberattaques (+47% en 2025), protéger votre entreprise n’est plus une option. 60% des PME victimes ferment leurs portes dans les 6 mois suivant une attaque majeure. Pourtant, une défense solide ne nécessite pas des budgets pharaoniques : elle repose sur 7 piliers fondamentaux, éprouvés par les experts en cybersécurité.

Ces mesures techniques et organisationnelles, accessibles à toutes les PME, forment un bouclier numérique complet contre ransomwares, phishing et vols de données.

Chaque pilier renforce les autres pour créer une résilience globale face aux cybermenaces.

Protection Identité Numérique : Protégez ce que Vous Êtes en Ligne

Qu’est-ce que l’Identité Numérique ?

Votre identité numérique est l’ensemble des informations et traces que vous (et votre entreprise) laissez sur Internet :

- Coordonnées publiées (site, annuaires, réseaux sociaux)

- Comptes en ligne (emails, SaaS, marketplaces)

- Données d’authentification (identifiants, mots de passe)

- Réputation numérique (avis, commentaires, articles presse)

- Empreinte technique (adresses IP, certificats SSL, noms de domaine)

Problème : Cette identité peut être usurpée, détournée ou compromise par des cybercriminels.

Les Risques d’Usurpation d’Identité Numérique

CAS CONCRET : Le Slip Français et la Fuite de 100 000 Clients

En avril 2024, cette marque française de sous-vêtements a subi une fuite massive de données clients : noms, prénoms, adresses, emails, numéros de téléphone, commandes et montants.

Conséquences :

- Risque de phishing ciblé sur les clients (les hackers savent qui a acheté quoi)

- Usurpation possible des comptes clients

- Perte de confiance immédiate

- Atteinte réputationnelle durable

- Amendes CNIL potentielles

Les 4 types d’usurpation d’identité numérique :

- Vol de comptes : Hacker prend contrôle de votre compte pro (email, CRM, banque)

- Phishing par usurpation : Création de faux domaines ressemblants (votre-entreprize.com au lieu de votre-entreprise.com)

- Deepfake : Vidéos/audios synthétiques imitant dirigeants pour arnaques

- Atteinte à l’e-réputation : Faux profils, faux avis, fausses accusations

Comment Protéger Votre Identité Numérique ? (10 Actions)

✅ CHECKLIST PROTECTION IDENTITÉ NUMÉRIQUE

1. Sécurisez vos comptes en ligne

- MFA activée sur TOUS les comptes critiques

- Mots de passe uniques et robustes (gestionnaire obligatoire)

- Questions de sécurité non devinables

- Révision des connexions tierces (apps autorisées)

2. Surveillez ce qui se dit sur vous

- Google Alerts sur nom entreprise + dirigeants

- Surveillance darkweb (Have I Been Pwned)

- Veille réseaux sociaux et forums

- Monitoring des avis clients (Google, Trustpilot)

3. Protégez vos noms de domaine

- Enregistrez les variantes proches (.fr, .com, .net, fautes typo)

- Activez le verrouillage du registrar (évite transfert frauduleux)

- Certificat SSL à jour

- DNSSEC activé (sécurise résolution DNS)

4. Maîtrisez votre présence publique

- Limitez informations sensibles accessibles publiquement

- Paramètres de confidentialité renforcés sur réseaux sociaux

- Réservez vos noms sur principales plateformes (évite squat)

- Séparez vie pro et perso en ligne

5. Formez vos collaborateurs

- Sensibilisation au deepfake et arnaques vocales

- Procédures de validation pour demandes inhabituelles

- Prudence sur informations partagées en ligne

- Signalement immédiat de toute usurpation suspectée

6. Chiffrez vos communications sensibles

- Emails chiffrés (S/MIME, PGP)

- Messagerie pro sécurisée (Signal, Wickr)

- VPN pour connexions distantes

- Destruction sécurisée documents confidentiels

7. Gérez vos traces numériques

- Droit à l’oubli (demandes suppression données obsolètes)

- Nettoyage annuaires/sites d’agrégation

- Désindexation Google si nécessaire

- Archivage sélectif de votre historique

8. Protégez votre réputation en ligne

- Réponse systématique aux avis (positifs ET négatifs)

- Publication régulière de contenu positif (noyage)

- Gestion professionnelle des crises réputationnelles

- Surveillance proactive des mentions

9. Assurance et juridique

- Cyber-assurance incluant usurpation d’identité

- Avocat spécialisé droit numérique identifié

- Procédures de recours documentées

- Signalement plateforme (Google, Facebook) en cas d’usurpation

10. Plan de réaction d’urgence

- Procédure écrite en cas de vol d’identité détectée

- Contacts d’urgence (police, avocat, expert cyber)

- Communication de crise préparée (clients, partenaires, presse)

- Exercice annuel de simulation

Vol d’Identité Numérique : Que Faire en Urgence ?

Les 6 Étapes Critiques des Premières 24h

CHRONOLOGIE D’INTERVENTION D’URGENCE

0h-2h : ISOLATION

- Changez IMMÉDIATEMENT tous les mots de passe des comptes compromis

- Déconnectez tous les appareils du réseau si intrusion système

- Alertez votre prestataire IT/MSSP

- Conservez les preuves (captures d’écran, emails frauduleux)

2h-6h : ÉVALUATION 5. Identifiez précisément ce qui a été compromis (quels comptes, quelles données) 6. Tracez le vecteur d’attaque (comment ont-ils pénétré ?) 7. Évaluez l’étendue de la fuite de données 8. Listez qui doit être informé (clients, partenaires, autorités)

6h-24h : NOTIFICATION & CONTAINMENT 9. Déposez plainte (Commissariat, Gendarmerie) 10. Notifiez la CNIL sous 72h si données personnelles compromises 11. Informez votre assureur cyber immédiatement 12. Alertez vos clients/partenaires potentiellement impactés 13. Publiez un communiqué transparent (site, réseaux sociaux) 14. Activez la cellule de crise interne

24h-72h : REMÉDIATION 15. Faites appel à un expert forensique pour analyse approfondie 16. Éradiquez complètement la menace (malware, accès frauduleux) 17. Restaurez les systèmes depuis sauvegardes saines 18. Renforcez les mesures de sécurité défaillantes 19. Surveillez intensivement toute activité suspecte résiduelle

Semaines suivantes : RECONSTRUCTION 20. Retour d’expérience (REX) : qu’avons-nous appris ? 21. Plan d’action correctif prioritaire 22. Communication positive (actions prises, renforcement sécurité) 23. Surveillance renforcée 6 mois minimum

Qui Contacter en Cas de Cyberattaque ?

CONTACTS D’URGENCE CYBERSÉCURITÉ

Autorités :

- Cybermalveillance.gouv.fr : 📞 Plateforme d’assistance + mise en relation prestataires

- ANSSI (si entreprise stratégique) : contact@ssi.gouv.fr

- Police/Gendarmerie : Dépôt plainte obligatoire

- CNIL : notification-cnil@cnil.fr (sous 72h si données personnelles)

Professionnels :

- Votre prestataire IT/MSSP (contrat de supervision)

- Expert forensique (analyse technique attaque)

- Avocat spécialisé droit numérique

- Consultant en gestion de crise e-réputation

- Assureur cyber (déclaration sinistre)

Ne JAMAIS :

- ❌ Payer une rançon sans consulter experts (70% ne récupèrent pas leurs données même après paiement)

- ❌ Tenter de « réparer » vous-même (risque d’effacer les preuves)

- ❌ Dissimuler l’incident (aggrave les sanctions)

- ❌ Négliger la communication (le silence alimente les rumeurs)

Conformité RGPD et Sécurité Données Personnelles : Obligations Légales

Pourquoi le RGPD Est Aussi un Enjeu de Cybersécurité

Le RGPD (Règlement Général sur la Protection des Données) n’est pas qu’une contrainte administrative : c’est le socle légal de votre responsabilité en matière de sécurité des données personnelles.

Principe fondamental : Vous devez mettre en œuvre des mesures techniques et organisationnelles appropriées pour garantir un niveau de sécurité adapté au risque.

Concrètement, si vous subissez une fuite de données clients et que la CNIL constate que vos mesures de sécurité étaient insuffisantes : sanctions financières lourdes + responsabilité engagée.

Les 6 Obligations RGPD Impactant la Cybersécurité

CHECKLIST CONFORMITÉ RGPD/CYBER

1. Sécurité des traitements (Art. 32)

- Chiffrement des données sensibles

- Pseudonymisation quand possible

- Contrôle des accès (qui accède à quoi)

- Journalisation des accès

- Tests réguliers de sécurité

2. Notification violation de données (Art. 33-34)

- Procédure de détection des violations

- Notification CNIL sous 72h si risque pour personnes

- Communication aux personnes concernées si risque élevé

- Registre des violations tenu à jour

3. Analyse d’impact (AIPD) (Art. 35)

- AIPD réalisée pour traitements à risque élevé

- Risques cyber identifiés et évalués

- Mesures de réduction des risques documentées

4. Privacy by Design & by Default (Art. 25)

- Sécurité intégrée dès conception nouveaux traitements

- Paramètres par défaut les plus protecteurs

- Minimisation des données collectées

5. Sous-traitants RGPD (Art. 28)

- Contrats de sous-traitance conformes (DPA)

- Garanties de sécurité des sous-traitants vérifiées

- Audits réguliers des prestataires critiques

6. Tenue du registre des traitements (Art. 30)

- Registre à jour (finalités, données, durées, destinataires)

- Mesures de sécurité associées documentées

- Responsable/sous-traitant identifiés

Sanctions CNIL : Les PME Aussi !

Évolution inquiétante : En 2024, 70% des sanctions CNIL ont visé des TPE/PME (vs 20% en 2020).

Exemples récents PME sanctionnées :

- Cabinet médical : 15 000€ (absence sécurisation données santé)

- Boutique e-commerce : 20 000€ (mots de passe stockés en clair)

- Agence immobilière : 30 000€ (fuite données clients non notifiée)

- Start-up : 50 000€ (sous-traitants non encadrés)

Montant maximum théorique : 20 millions € ou 4% CA annuel mondial (le plus élevé).

FAQ – Vos questions Fréquentes

1. Combien de temps faut-il pour sécuriser efficacement une PME ?

La mise en sécurité d’une PME s’effectue par étapes progressives. Les mesures critiques (sauvegardes, MFA, antivirus professionnel) se déploient en 2 à 4 semaines. Un socle de protection solide nécessite 2 à 3 mois incluant audit initial, corrections prioritaires et formation équipes. La maturité cyber complète demande 6 à 12 mois avec surveillance continue et amélioration itérative.

2. Peut-on vraiment se protéger contre toutes les cyberattaques ?

La sécurité absolue n’existe pas. L’objectif est de réduire drastiquement les risques et surtout d’être capable de détecter rapidement puis de réagir efficacement. Une PME bien protégée décourage 99% des attaquants opportunistes qui préfèrent des cibles plus faciles. Les mesures de base (MFA, sauvegardes, sensibilisation) bloquent la majorité des tentatives, tandis qu’une supervision proactive limite l’impact des attaques sophistiquées.

3. Mon prestataire informatique s’occupe-t-il déjà de ma cybersécurité ?

Beaucoup de dirigeants confondent maintenance informatique et cybersécurité. Votre prestataire IT gère probablement serveurs, postes et dépannages quotidiens. Mais dispose-t-il d’un SOC pour surveiller 24/7 ? Réalise-t-il des audits de vulnérabilités réguliers ? A-t-il testé vos sauvegardes récemment ? Maîtrise-t-il la veille CTI et la réponse à incidents ? Si non, vous avez besoin d’un expert cybersécurité complémentaire labellisé ExpertCyber.

4. Que faire si mon budget cybersécurité est vraiment limité cette année ?

Commencez par l’essentiel gratuit ou peu coûteux qui couvre déjà 70% des risques. Activez la MFA partout (gratuit), utilisez un gestionnaire de mots passe (Bitwarden 10€/an), mettez en place des sauvegardes 3-2-1 (quelques centaines d’euros), et formez vos équipes via ressources gratuites ANSSI/Cybermalveillance. Exploitez les diagnostics subventionnés Bpifrance. L’année suivante, investissez dans EDR et pare-feu professionnel. La progressivité est acceptable si vous commencez maintenant.

5. Comment convaincre ma direction d’investir en cybersécurité sans incident récent ?

Présentez le coût moyen d’une cyberattaque (50 000-100 000€) versus l’investissement annuel protection (5 000-10 000€), soit un ratio de 5 à 10 pour 1. Rappelez que 60% des PME victimes font faillite sous 18 mois. Montrez les sanctions CNIL récentes sur des PME similaires. Proposez un audit gratuit révélant les vulnérabilités actuelles. Enfin, positionnez la cyber non comme coût mais comme avantage commercial : clients et partenaires valorisent les entreprises certifiées sécurisées.